Usuario LDAP: ¿Qué es y para qué se utiliza? Si tienes alguna inquietud recuerda contactarnos a través de nuestras redes sociales, o regístrate y déjanos un comentario en esta página. También puedes participar en el WhatsApp. Si usas Telegram ingresa al siguiente enlace.

Existen términos que por sus siglas suenan totalmente desconocidas. Tal es el caso de LDAP ¿Sabes su significado y qué es usuario LDAP?; cuántas veces nos hemos topado con este nombre sin saber que en el área de informática es muy conocido, y que se refieren a al Protocolo Ligero de Acceso Directo, en inglés, Lightweight Directory Access Protocol. Se trata entonces, de un modelo importante que permite justamente al usuario iniciar sesión en equipos en red, especialmente a lo interno de las organizaciones, cuya característica es muy similar a Active Directory de Windows, un gestor de acceso de usuarios empresariales.

Índice

- Usuario LDAP: ¿Qué es y para qué se utiliza este protocolo?

- ¿Cómo se almacena la información en el usuario LDAP?

- ¿Cómo acceder a la información en LDAP?

- Herramientas más importantes que utilizan el protocolo de usuario LDAP

- Características de LDAP

Usuario LDAP: ¿Qué es y para qué se utiliza este protocolo?

El usuario LDAP, es el acrónimo del Protocolo Ligero de Acceso a Directo (Lightweight Directory Access Protocol), su nombre deriva justamente de una formalidad protocolar en términos de aplicaciones a través del cual los usuarios disfrutan de un servicio de directorio organizado, jerárquico y distribuido en búsqueda de datos diversos en un ambiente corporativo en red.

De allí su relación con otro gestor, como es Active Directory de Windows, que administra igualmente el acceso de usuarios a la organización, o dominio. Su objetivo es determinar a qué tipo de recursos está disponible para una determinada persona (por lo general asociada a archivos, carpetas, impresoras, entre otros equipos).

Ahora bien, este directorio se conforma por un conjunto de objetos con características bien organizadas en forma lógica y jerarquizada. Un ejemplo de ello, es el directorio telefónico, que conllevan a una serie de nombres (personas u empresas) ordenados alfabéticamente, con cada nombre con una dirección y una línea telefónica adjuntos.

En términos más sencillo, es como un libro o carpeta, donde se colocan nombres de personas, teléfonos y direcciones, y se ordena según el alfabeto. Suele asociarse igualmente a un árbol de directorio LDAP que refleja diversos alcances políticos, geográficos u organizacionales, según el modelo que se adopte.

Los despliegues de usuario LDAP en la actualidad, suelen emplear nombres de Sistema y Dominio (DNS sus siglas en inglés) a fin de dar una estructura a los niveles más altos de la jerarquía. Y según se descienda en el directorio podrán mostrarse entradas que representan personas, departamentos organizacionales, impresoras, registros, grupos de personas o cualquier otro elemento que suponga una entrada o varias en dicho árbol.

Por lo general el directorio, aloja datos de autenticación (usuario y claves) y se usa para verificar si es posible alojar otros datos (contacto del usuario, ubicación de recursos en red, permisos, certificados, entre otros). Sintetizando entonces, el usuario LDAP responde a un protocolo de acceso unificado a un conjunto de información acerca de una red.

La versión vigente corresponde al usuario LDAP v3, y se define en el RFC 4511(hoja de ruta de especificaciones técnicas suministrada por la RFC). Debiendo mencionar, que cualquier cambio está a cargo de las autoridades, pues las personas en general no pueden modificar usuario LDAP por un tema de control y gestión ordenada.

Este protocolo de usuario LDAP es ampliamente usado hoy por numerosas organizaciones que apuntan al software libre al adoptar distribuciones de Linux para ejecutar las tareas inherentes a un directorio activo donde se gestionan nombramientos y permisos de trabajadores y puestos de trabajo en red LAN corporativas bajo conexiones cliente/servidor.

Esto no es todo, en este post estaremos dando a conocer de forma completa su alcance, origen, definición, usos de este protocolo y la correspondiente herramienta, conjuntamente con la estructura y términos más usados en él.

¿Qué es el usuario LDAP?

Como bien se adelantó, LDAP son las siglas para identificar al Protocolo Ligero de Acceso a Directorio. Y obedece al conglomerado de formalidades, permisología libre o abierta que suelen usarse para acceder a los datos almacenados y centralizados en una red, por lo general empresarial. Este sistema tiene su utilidad a nivel de aplicación para el acceso a los diversos servicios de un directorio remoto.

Este directorio remoto por su parte, se trata de un compendio de objetos debidamente organizados de manera jerárquica, donde destacan nombres de usuario LDAP, claves, direcciones, entre otros. Estos elementos están disponibles por una serie de clientes/usuarios conectados a través de una red, por lo general interna o LAN, y ofrecen las identidades y autorizaciones para que dichos usuarios puedan utilizarla en su entorno laboral.

El LDAP se fundamenta en el protocolo X.500, ideado para compartir directorios, y aloja la información jerarquizada y siguiendo unas categorías para proveer una estructura intuitiva en términos de gestión de los administradores. Se puede concebir, como una guía telefónica, pero con más atributos y credenciales. En lo adelante, se usará el término directorio para referir a la organización y control de los objetos gestionados.

De manera amplia, estos directorios se usan generalmente para gestionar datos digitales de usuarios LDAP, con el objetivo que otros usuarios accedan y se sirvan de la información de contactos alojados en él.

Aunque es más que eso, puesto que su alcance permite incluso, establecer comunicaciones remotamente con otros directorios LDAP ubicados en servidores que pueden estar al otro lado del planeta y acceder a la información disponible que están buscando. Siendo esta la forma como se genera una base de datos descentralizada y totalmente accesible.

Origen e influencias

La comprensión de los requerimientos de directorios nació de la mano de las organizaciones del sector de telecomunicaciones, siendo que estaban lo suficientemente desarrollada luego de 70 años, lo que supone una amplia experiencia capitalizada en la producción y manejo de directorios telefónicos.

Serían estas empresas quienes introdujeron en la sociedad corporativa el novedoso concepto de servicios de directorio a tecnologías de información y redes informáticas, cuyos ensayos culminaron con la puesta en marca de la llamada especificación X.500. Este era un conjunto de protocolos producto de la Unión Internacional de Telecomunicaciones (ITU) en la década de los 80.

Estos servicios de directorio X.500 estaban accesibles habitualmente a través de la DAP (Directory Access Protocol), el cual requería la pila de protocolos OSI (Open Systems Interconnection).

De este modo, el usuario LDAP al principio se orientaba a un protocolo opcional y liviano como medio de acceso a los citados servicios de directorio X.500 (actualmente más difundida), conocidas como TCP/IP. Dicho método de acceso a directorio resultó imitado por los protocolos DIXIE o Directory Assistance Service.

Enseguida, su implementación llevó a los servidores de directorio de usuario LDAP autónomos, además de los servidores de directorio que soportaban DAP y LDAP. Este último se popularizó rápidamente en las organizaciones, entre otras cosas, porque erradicaba todo tipo de necesidad para lanzar una red OSI. Actualmente, estos protocolos de directorio X.500, inclusive el DAP se pueden usar directo de TCP/IP.

Nació como protocolo originalmente, de la mente creadora de las siguientes figuras de la época: Tim Howes (Universidad de Míchigan), Steve Kille (Isode Limited), y Wengyik Yeong (Performance Systems International) hacia 1993. Más tarde, se logró desarrollar con mayor alcance gracias a la Internet Engineering Task Force.

De tal forma, que durante sus primeros pasos y etapas de la ingeniería de LDAP, se conocía como Lightweight Directory Browsing Protocol, o LDBP. Luego de ello, sería renombrado debido al ámbito del protocolo expandido que incluía además de la navegación en el directorio y tareas de búsqueda, otras funciones de actualización de directorio. Este método logró influenciar los protocolos siguientes de Internet, incluyendo sus versiones:

- X.500.

- XML Enabled Directory (XED).

- Directory Service Markup Language (DSML).

- Service Provisioning Markup Language (SPML).

- Service Location Protocol (SLP).

Funcionamiento de LDAP

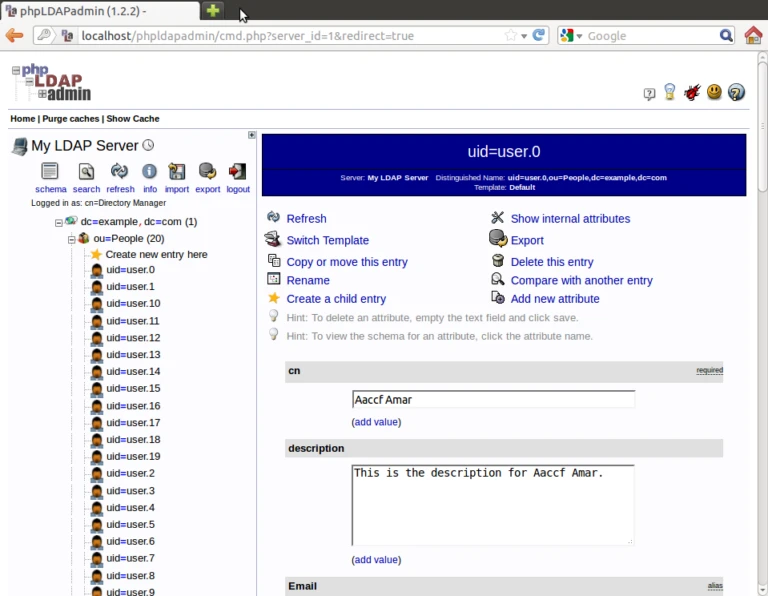

El funcionamiento del protocolo de usuario LDAP, se basa en la conexión entre cliente/servidor. Donde el servidor LDAP se aloja toda la información concerniente al directorio, y que podrá emplear una gama amplia de bases de datos para dicho almacenamiento, llegando a resultar en colosales bases de datos.

Se estima que funciona de forma muy parecida en cuanto al acceso y gestión, a Active Directory de Windows. Pues, cuando el cliente o usuario LDAP se conecta al servidor, pueden llevar a cabo 2 acciones estándar, consultar y ubicar información del directorio, o cambiarla.

Cuando un cliente consulta la información el servidor LDAP, puede vincularla directo, claro, si está almacenada en un directorio, así como redirigir la solicitud hacia otro servidor que ciertamente contenga los datos. El cual será local o remota. Ahora, en caso que un cliente desee cambiar la información del directorio, el servidor verifica si esta persona que accedió al directorio está debidamente autorizada como administrador o no.

¿Cómo se almacena la información en el usuario LDAP?

Cabe resaltar el hecho, de que en un directorio LDAP de puede alojar básicamente la misma información que en un Directorio Activo de Windows; cuyo sistema se fundamente siguiendo la siguiente estructura:

Entradas, llamadas objetos en Active Directory: corresponden a colecciones de prestaciones con un Nombre Distinguido (DN), el mismo se usa para identificar de forma única e irrepetible a un usuario LDAP u otra solicitud al directorio. Esta a su vez puede referirse al nombre de una empresa, de ella se prenderán ciertos atributos, igualmente una persona puede representar una entrada.

Atributos: estos cuentan con un tipo de identidad y sus correspondientes valores. Donde estos tipos se usan para identificar los nombres de atributos, es decir, mail, name, jpegPhoto, entre otros. Ciertos atributos pertenecientes a una entrada pueden ser de carácter obligatorio u opcionales.

LDIF: obedece al formato intercambiable de Datos del usuario LDAP, así como la representación en texto ASCII de entradas LDAP. Este debe corresponder a los archivos que se suelen usar con fines de importación de datos a un directorio LDAP. Al escribir una línea en blanco, querrá decir al final de una entrada. Su fórmula es la siguiente:

- [<id>] dn: <distinguished name>.

- <attrtype>: <attrvalue>.

- <attrtype>: <attrvalue>.

- <attrtype>: <attrvalue>.

Árboles: representa la propia organización jerarquizada por entradas; donde en una estructura de árbol se podrá encontrar un país en la parte superior y como principal, y en su interior, se tienen los diversos estados que conforma dicha nación. En cada estado se pueden enumerar los distritos, personas y direcciones de habitación, y así sucesivamente.

En el supuesto de aplicar esto a internet y la informática, se pudiera organizar un directorio LDAP a través de un nombre de dominio que llevará a cabo las funciones del árbol, así como colgar las diferentes áreas, unidades o centros organizativos de una determinada organizaciones, trabajadores, y más.

Y es justamente de este modo que en la actualidad se forman los directorios, debido al uso del DNS, y poder asociar una dirección IP con un directorio de usuario LDAP para poder acceder al nombre de dominio.

¿Cómo acceder a la información en LDAP?

En este contexto LDAP empresarial, como bien se refirió existen básicamente algunas formalidades, y que a su vez sirven de entrada de un directorio de este tipo, las siguientes líneas exponen de manera gráfica las distintas entrada, las cuales se pueden llevar a cabo de la siguiente manera:

- dn: cn=Jose Castillo,dc=profesionalreview,dc=com.

- cn: Jose Castillo.

- givenName: Jose.

- sn: Castillo.

- telephoneNumber: +34 666 666 666.

- mail: [email protected].

- objectClass: inetOrgPerson.

- objectClass: organizationalPerson.

- el objectClass: person.

- objectClass: top.

- dn (domain name): nombre de entrada, pero no forma parte de la propia entrada.

- dc: componente de dominio que identifica las partes del dominio donde se almacena el directorio usuario LDAP.

- cn (common name): nombre de atributo para identificar al usuario.

- sn (surname): apellido del usuario.

- telephoneNumbre, mail: identificar de nombre para el atributo teléfono y correo electrónico.

- objectClass: distintas entradas para definir las propiedades de los atributos.

Cabe mencionar, que un servidor LDAP, también puede almacenar un árbol, y contener subárboles que abarcan entradas particulares del dominio central. Al tiempo de alojar ciertas referencias a otros servidores de directorio para dividir el contenido de ser necesario.

Estructura de una URL de acceso en usuario LDAP

Al llevar a cabo las conexiones de manera remota a un servidor de usuario LDAP, se requiere usar direcciones URL para conseguir la información de éste; cuya estructura básica es como se indica a continuación:

- ldap://servidor:puerto/DN?atributos?ambito?filtros?extensiones.

- Servidor o host: dirección IP o nombre de dominio del servidor LDAP.

- Puerto: la conexión del servidor, por defecto es 389.

- DN: nombre distinguido para usar en la búsqueda.

- Atributos: corresponde a la lista de campos a devolver separados por comas.

- Ámbito o scope: obedece al ámbito de búsqueda.

- Filtros: filtra la búsqueda según el identificador del objeto.

- Extensiones: son los eslabones de caracteres extensiones de la URL en LDAP.

Ilustrando lo anterior, sería algo como: ldap://ldap.actualizatehoy.com/cn=Jose%20Castillo,dc=actualizatehoy,cd=com. De este modo se estarían buscando todos los usuarios que disponibles en la entrada de José Castillo en actualizatehoy.com. Adicionalmente, se tendría una versión de usuario LADP con certificado de seguridad SSL, cuyo identificador para la URL es ldaps:

Herramientas más importantes que utilizan el protocolo de usuario LDAP

Actualmente se pueden encontrar numerosas herramientas que han adoptado el protocolo de usuario LDAP con fines de comunicación cliente/servidor de servicio de un directorio. Donde lo más significativo es que hasta Active Directory usa este método. Pero veamos de quienes se trata:

- OpenLDAP: obedece a una implementación libre del protocolo LDAP; con licencia propia, además de compatible con otros servidores que usan este protocolo. Se usa por distintas distribuciones Linux y BSD.

- Active Directory: corresponde a un almacén de datos de directorio con licencia Microsoft, debidamente incorparado en sus sistemas server desde Windows 2000. En realidad siguiendo la estructura de Active Directory, está el esquema LDAPv3, por lo que también admite otros sistemas que hayan adoptado este protocolo en sus directorios.

- Red Hat Directory Server: se trata de un servidor basado en LDAP similar a Active Directory, pero a través de una herramienta de código abierto. En este directorio se pueden alojar objetos y usuarios claves, grupos, normas de permisos, entre otros.

- Apache Directory Server: otra colosa de implementaciones que adoptaron LDAP, que también implementa otros protocolos como Kerberos y NTP, así como disponer de una interfaz de vistas propias de las bases de datos relacionales.

- Novell Directory Services: se trata de un servidor de directorio propio de Novell, ideado para gestionar el acceso a un almacén de recursos en uno o varios servidores en red. Posee una estructura basada en datos jerárquicos orientada a objetos, donde almacenan todos los objetivos propio de los directorios.

- Open DS: finalmente, este directorio se fundamenta en java de SUN Microsystems, que luego se liberaría para todos los usuarios. Obviamente, está desarrollado en JAVA, por lo que se necesita el paquete Java Runtime Environmet para que pueda funcionar

Características de LDAP

En este punto del post, ya se tiene claro de qué se trata el usuario LDAP, por lo que es más fácil entender las redes de las organizaciones. Obviamente, siempre pensando LDAP como protocolo, es decir, una especie de lenguaje comunicativo, siendo necesario por tanto, disponer de un método como Active Directory u OpenLDAP para aplicarlo y concrete sus capacidades, así como una base de datos asociada.

Ahora bien, en cuanto a sus características más interesantes e información más relevante, del protocolo de usuario LDAP a continuación se indican brevemente las más resaltantes:

Escalabilidad

Los directorios LDAP, tienen la particularidad que cuando una base de datos relacional realiza una copia de seguridad de estos, como en IBM SecureWay Directory, son altamente escalables. Con un alto desempeño de directorios de gran tamaño con millones de entradas.

Gracias a su base estándar, destaca otro factor de escalabilidad, como es la posibilidad de configurar de forma sencilla hardware y software con prestaciones superiores. Donde la LDAP no se fundamenta en un sistema operativo particular, al tiempo de ser autónomo del proveedor.

Disponibilidad

Por su parte, LDAP sostiene la réplica y división de sectores de nombres; admite diversos servidores para alojar contenidos del propio directorio, lo que permite a los clientes disponer de estas fuentes extras en caso de que alguno presente anomalías. Mientras que su división permite almacenar las secciones de todo el directorio en distintas ubicaciones de servidores; lo que no sólo incrementa la disponibilidad, si no que simplifica la gestión distribuida.

Seguridad

Igualmente la LDAP admite atributos de seguridad que no permiten el acceso no autorizado a datos. Los protocolos de comunicación segura, como SSL y procedimientos de autenticación, así como políticas de listas de control de accesos (ACL) para entradas de datos, garantizando un máximo nivel de seguridad.

En vista que LDAP admite el acceso a recursos diversos, generalmente cuando se quiere verificar la identidad de quién se conecta. Lo cual es posible llevarlo a cabo combinando nombres de usuarios y claves, o de forma externa.

Donde adopta un protocolo denominado SASL (Simple Authentication and Security Layer) a fin de enviar los datos de acceso a otro servidor, que suele usar la tecnología Kerberos. Es decir, la autorización la brinda un sistema independiente luego de comprobar que los datos de acceso son correctos.

Gestionabilidad

Las versiones actuales de LDAP, como IBM SecureWay Directory, proveen una interfaz de usuario gráfica, tanto para la gestión de sistemas como para la administración de información de directorio. Su modelo ampliable y dinámico donde se puede ampliar el esquema de directorios sin interrupciones del servicio.

Estandarización

Asimismo, el protocolo de usuario LDAP, conjuntamente con buen parte de prestaciones de cliente/servidor relacionadas. Las interfaces de programación de aplicaciones (API) así como las definiciones de datos. Se definen por estándares formales o los RFC (solicitud de comentarios) correspondientes.